Github dvwa

Koszyk 0. Dodaj do koszyka lub Kup na prezent Kup 1-kliknięciem.

Zabezpieczenie własnej witryny przed atakiem wymaga znacznych nakładów finansowych bądź dużej wiedzy i doświadczenia. Bezpieczeństwo WWW spędza sen z powiek wielu użytkownikom. Niestety, najnowsze rodzaje ataków są bardzo zaawansowane, wszystko zaś dodatkowo komplikują mechanizmy śledzące — zarówno ze strony nastawionych na zysk korporacji, jak i różnych agenci rządowych — utrudniając rozwój bezpiecznego internetu. Z pomocą przychodzi nam linuksowe środowisko o nazwie Web Security Dojo [1], dzięki któremu zwykli użytkownicy i początkujący profesjonaliści mogą się wiele nauczyć na temat bezpieczeństwa WWW. Celem Dojo jest udostępnienie praktycznych ćwiczeń związanych z atakami i zabezpieczeniem się przed nimi. Dojo potrafi działać w VirtualBoksie w wersji co najmniej 5. Następnie otwieramy nową maszynę wirtualną Rysunek 1.

Github dvwa

Rok obfitował w różnego rodzaju podatności które umożliwiają umieszczenie webshell-i w usługach dostępnych za pomocą WWW — patrz np. Exchange np. W pierwszej części zajmiemy się podstawami jak wykrywać webshell w systemach Windows. Jednak niejednokrotnie nie mamy takiego komfortu i musimy radzić sobie w inny sposób. Dlatego do wykrywania webshell-i w systemach Windows wykorzystamy Sysmon. W niniejszych artykułach wykorzystamy 2 webshell-e. Różnią się od siebie sposobem obsługi oraz poziomem skomplikowania kodu. Widzimy że na stronie poprzez brak odpowiedniego escapowania zawartości został zaczytany i zinterpretowany wgrany przez nas kod webshell wraz z komenda, którą wprowadziliśmy jako zmienną. Wiemy na czym zależy atakującemu — na umieszczeniu pliku ze swoim kodem, a także na wykonywaniu poleceń. Wobec tego przejdźmy do wykrywania takich zdarzeń na naszym serwerze WWW. Podczas tworzenia dedykowanej konfiguracji Sysmon-a warto uwzględnić w niej pozostałe typy zdarzeń i wyłączyć ich monitorowanie, tak by nie zaciemniać analizowanych przypadków. W przykładowych konfiguracjach nie będziemy dołączali tych wyjątków by podkreślać jedynie najważniejsze elementy konfiguracji, jednak na naszym środowisku warto je zastosować. W niniejszym artykule poruszymy tylko kilka typów zdarzeń dotyczących Sysmon, jednak warto poznać co potrafi to narzędzie.

Uwielbia dzielić się wiedzą.

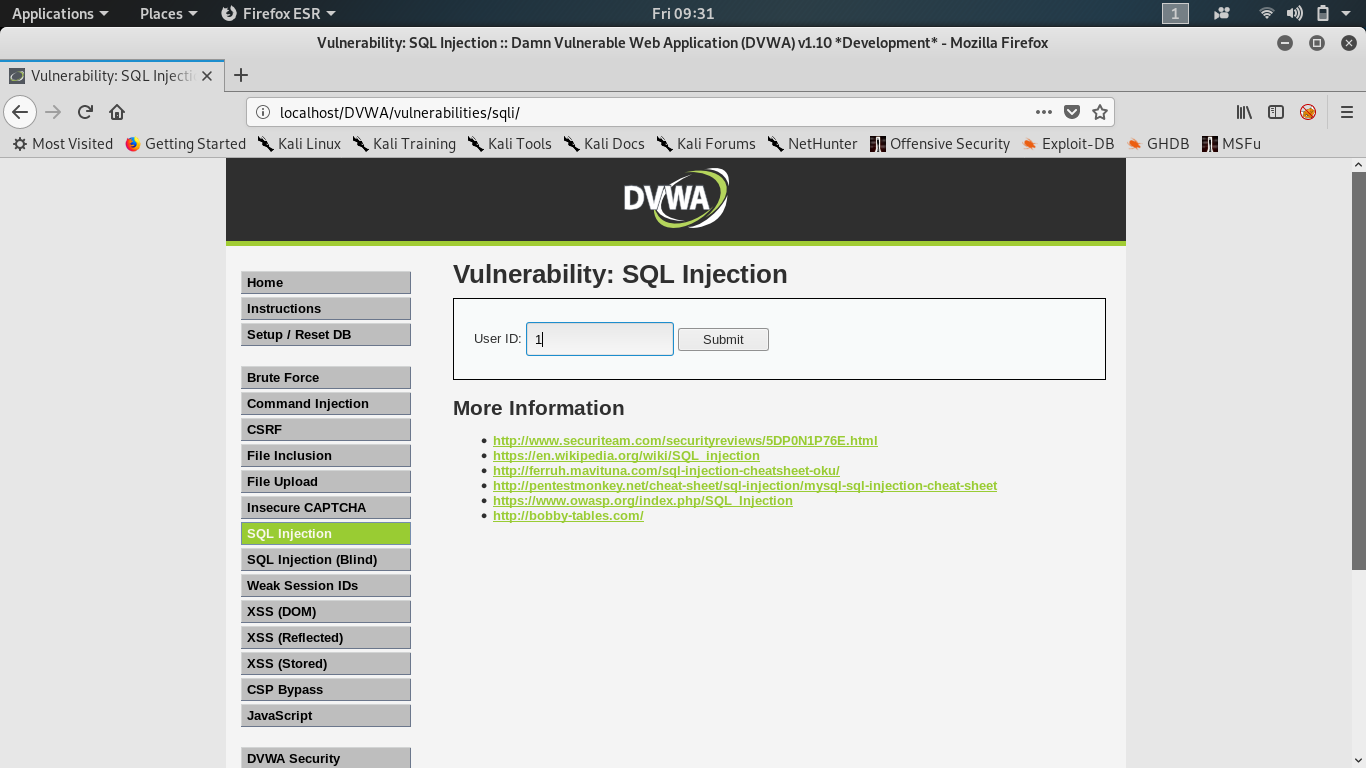

Można go uruchomić online w darmowym dostawcy usług hostingowych OnWorks dla stacji roboczych. Jego głównym celem jest pomoc specjalistom ds. Celem DVWA jest ćwiczenie niektórych z najczęstszych luk w zabezpieczeniach sieci Web o różnych poziomach trudności, za pomocą prostego, prostego interfejsu. Należy pamiętać, że w tym oprogramowaniu istnieją zarówno udokumentowane, jak i nieudokumentowane luki w zabezpieczeniach. To jest celowe. Zachęcamy do odkrywania jak największej liczby problemów.

The aim of DVWA is to practice some of the most common web vulnerabilities, with various levels of difficultly, with a simple straightforward interface. SQLi attacks are a type of injection attack, in which SQL commands are injected into data-plane input in order to effect the execution of predefined SQL commands. Your mission… to steal their passwords via SQLi. In case this is Off , scroll up and find the path to the php. Restart the PHP service change 8. All they need to-do is escape the query and then they are able to execute any SQL query they wish Source code. If we put 1 as input we get back the ID our input , First name , and Surname fields. We can try to break the query by inserting a single quote, ' , and see what happens:.

Github dvwa

The best way to learn security concepts is by doing it. These vulnerable apps will make you learn and do it! The app is divided into sections for different types of vulnerabilities. WebGoat is a deliberately insecure application that allows you to test vulnerabilities commonly found in Java-based applications that use common and popular open source components. It is written entirely in JavaScript Node. Metasploitable is a vulnerable virtual machine intended for practicing taking over machines. Intended to be practiced with metasploit- the ultimate vulnerability exploitation tool, this vulnerable VM is one of the most enjoyable ones to play with.

Height of patrick swayze

Ten drugi wspominam bardzo słabo. Rozwiązanie danego scenariusza znajdziemy w Show Solution , natomiast w Show Plan — dodatkowe informacje dydaktyczne. Spis treści książki 1. Wobec tego przejdźmy do wykrywania takich zdarzeń na naszym serwerze WWW. Istnieje też szczegółowy podręcznik Hacme Casino zawierający wiele praktycznych przykładów [5]. Dla naszych Czytelników wydrukowaliśmy dodatkową pulę egzemplarzy w technice druku cyfrowego. Kieruję się do państwa z pytaniem czy macie jakieś godne polecenia studia na tym kierunku w Polsce. C99Shell [3] — fork webshell-a PHP, który był wykorzystywany w przeszłości m. Są one niezbędne do przeprowadzenia niektórych typów ataków. Zapisz się do newslettera. Być może oglądałeś jakieś filmy lub seriale? Infrastructure Management with Azure Bicep.

The aim of DVWA is to practice some of the most common web vulnerabilities, with various levels of difficultly, with a simple straightforward interface.

W tym miesiącu chcę napisać o tym, co sprawia, że praca z wolnym oprogramowaniem sprawia mi przyjemność. Zdarzenia to umożliwiające:. Co powinieneś wiedzieć o usłudze "Druk na żądanie":. Przenieś na półkę. Zdecydowanie nie polecam, nie miało to żadnego związku z bezpieczeństwem. Jego głównym celem jest pomoc specjalistom ds. Masz pytania? The book teaches you how to solve common data problems using Polars. Zajrzyj do zakładki Pomoc ». Confidence Staveley. Użytkownik mógł otrzymać punkty za opublikowanie opinii uprawniające do uzyskania rabatu w ramach Programu Punktowego. Mastering Defensive Security helps you to learn about the latest tools, techniques, and hands-on labs to ensure that you have the skills required to tackle the most complex and ever-evolving cybersecurity threats.

Something so does not leave

Let's talk.